iOS-ისა და Android-ის „ჯუს-ჯეკინგისგან“ დაცვის მექანიზმების გვერდის ავლა წლების განმავლობაში მარტივი იყო

მკვლევრებმა აღმოაჩინეს შეტევების ახალი კლასი, ChoiceJacking, რომელიც მავნე დამტენებს საშუალებას აძლევს, გვერდი აუარონ iOS-ისა და Android-ის დაცვას და მოიპარონ მონაცემები. პრობლემა USB-ნდობის მოდელის ფუნდამენტურ ხარვეზს უკავშირდება.

ChoiceJacking-ის ახალი შეტევა მავნე დამტენებს სმარტფონებიდან მონაცემების მოპარვის საშუალებას აძლევს.

დაახლოებით ათი წლის წინ, Apple-მა და Google-მა დაიწყეს iOS-ისა და Android-ის განახლება, რათა ისინი ნაკლებად მოწყვლადი გაეხადათ „ჯუს-ჯეკინგის“ მიმართ — შეტევის ფორმა, რომელსაც შეეძლო ფარულად მოეპარა მონაცემები ან შეესრულებინა მავნე კოდი, როდესაც მომხმარებლები თავიანთ სმარტფონებს სპეციალური დანიშნულების დამტენ მოწყობილობებს უერთებდნენ. ახლა კი, მკვლევრები ამხელენ, რომ წლების განმავლობაში, ამ დაცვის მექანიზმებს ჰქონდა ფუნდამენტური ხარვეზი, რომელიც მათი გვერდის ავლას ძალიან ამარტივებდა.

„ჯუს-ჯეკინგი“ მუშაობს დამტენის აღჭურვით ფარული აპარატურით, რომელსაც შეუძლია წვდომა მიიღოს სმარტფონის ფაილებსა და სხვა შიდა რესურსებზე, ისევე, როგორც ამას კომპიუტერი აკეთებს.

2012 წლიდან, Apple-მაც და Google-მაც სცადეს ამ საფრთხის შერბილება და მომხმარებლებს მოსთხოვეს, დაეკლიკებინათ დადასტურების ღილაკზე, სანამ კომპიუტერი — ან დამტენად შენიღბული კომპიუტერი — მათ სმარტფონზე ფაილებზე წვდომას მიიღებდა.

USB-უსაფრთხოების საგანგაშო მდგომარეობა

ავსტრიის გრაცის ტექნოლოგიური უნივერსიტეტის მკვლევრებმა ცოტა ხნის წინ აღმოაჩინეს ის, რაც ამ დაცვის მექანიზმის საფუძველს სრულად ანგრევს: ისინი ეფუძნებოდნენ ვარაუდს, რომ USB-ჰოსტებს არ შეეძლოთ ისეთი შეყვანის ინიცირება, რომელიც ავტონომიურად დაადასტურებდა მოთხოვნას. მკვლევრებმა შეიმუშავეს ChoiceJacking, პირველი ცნობილი შეტევა, რომელიც „ჯუს-ჯეკინგის“ დაცვას ამარცხებს.

„ჩვენი შეფასება, რომელიც სპეციალურად შექმნილ იაფფასიან მავნე დამტენის დიზაინს იყენებს, მობილურ პლატფორმებზე USB-უსაფრთხოების საგანგაშო მდგომარეობას ავლენს,“ — წერენ მკვლევრები.

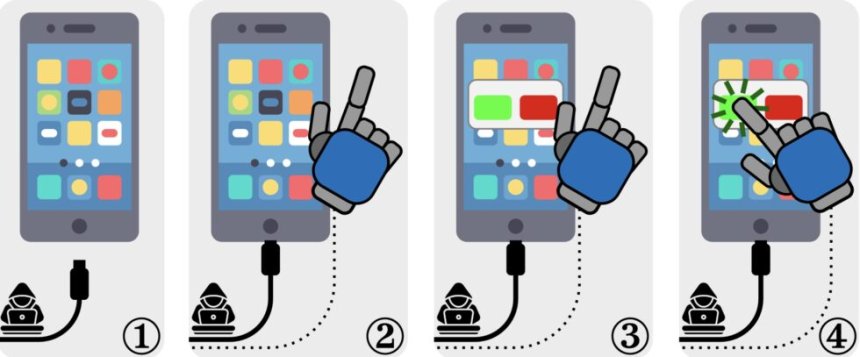

ChoiceJacking შეტევების ილუსტრაცია. (1) მსხვერპლის მოწყობილობა მავნე დამტენს უერთდება. (2) დამტენი ამყარებს დამატებით შეყვანის არხს. (3) დამტენი იწყებს მონაცემთა კავშირის დამყარებას, რასაც მომხმარებლის თანხმობა სჭირდება. (4) დამტენი იყენებს შეყვანის არხს მომხმარებლის თანხმობის გასაყალბებლად. ილუსტრაცია: Draschbacher et al.

აღმოჩენების საპასუხოდ, Apple-მა გასულ თვეს iOS/iPadOS 18.4-ის გამოშვებით დადასტურების დიალოგები განაახლა, რათა მომხმარებლისგან PIN-კოდის ან პაროლის სახით ავთენტიფიკაცია მოითხოვოს. Google-მა დამოუკიდებლად განაახლა თავისი დადასტურება გასული წლის ნოემბერში, Android 15-ის გამოშვებით. მკვლევრების თქმით, ახალი დაცვა სრულად განახლებულ Apple-ისა და Android-ის მოწყობილობებზე, როგორც მოსალოდნელი იყო, მუშაობს. თუმცა, Android-ის ეკოსისტემის ფრაგმენტაციის გამო, ბევრი Android მოწყობილობა მოწყვლადი რჩება.

როგორ მუშაობს შეტევა?

ChoiceJacking-ის სამივე ტექნიკა Android-ის თავდაპირველ დაცვას ამარცხებს. ერთ-ერთი მათგანი Apple-ის მოწყობილობების წინააღმდეგაც მუშაობს.

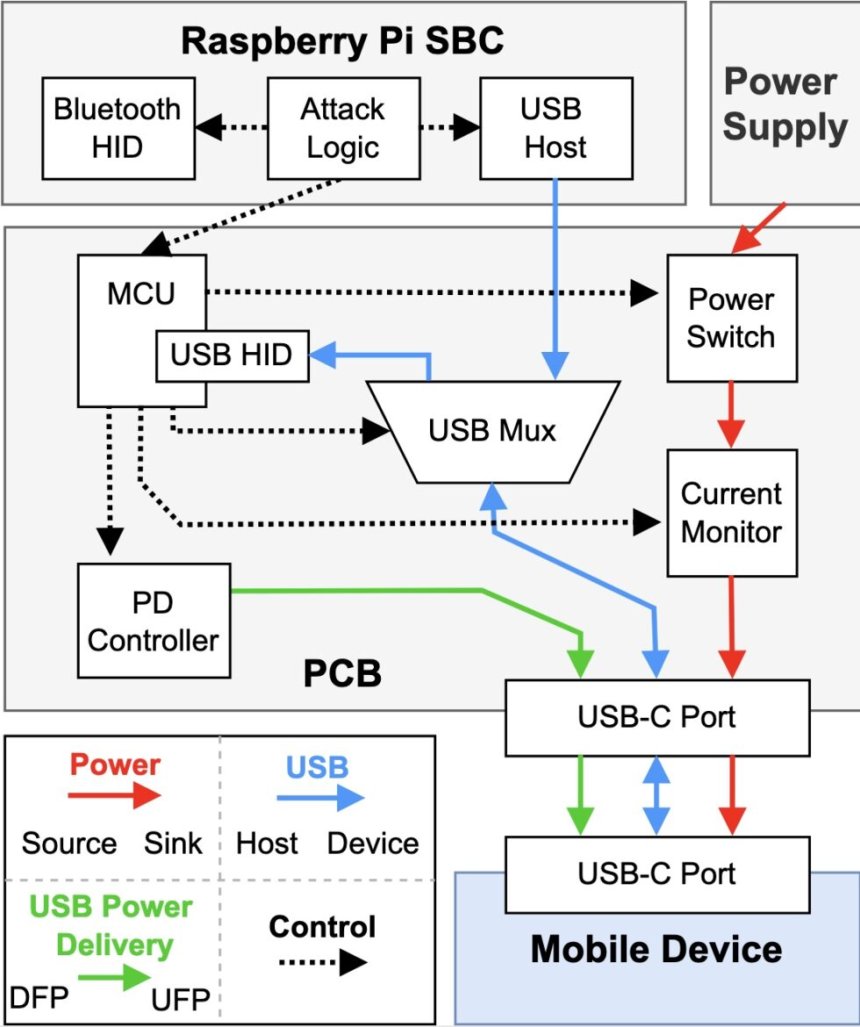

ChoiceJacking-ის ვარიანტში, რომელიც როგორც Apple-ის, ისე Google-ის დაცვას ამარცხებს, დამტენი თავდაპირველად USB-კლავიატურის ან მსგავსი პერიფერიული მოწყობილობის როლს ასრულებს. ის USB-ით აგზავნის კლავიატურის შეყვანას, რომელიც რთავს Bluetooth-ს და აწყვილებს მეორე, მინიატურულ კლავიატურას, რომელიც მავნე დამტენშია დამალული. შემდეგ, დამტენი იყენებს USB Power Delivery სტანდარტს, რათა როლი შეიცვალოს და ჰოსტად იქცეს. ჰოსტის როლში ის იწვევს ფაილებზე წვდომის დასტურის დიალოგს. ამავდროულად, დამტენი ინარჩუნებს პერიფერიული მოწყობილობის როლს, როგორც Bluetooth კლავიატურა, რომელიც ავტონომიურად აჭერს დასტურის ღილაკს ფაილებზე წვდომის დიალოგზე.

ChoiceJacking-ის სხვა ორი წევრი მხოლოდ Android-ის დაცვის წინააღმდეგ მუშაობს. ერთი მათგანი იყენებს Android Open Access Protocol-ს, ხოლო მეორე — race condition-ს Android-ის შეყვანის დისპეჩერში.

სიმულირებული ChoiceJacking დამტენი. მისი ორმხრივი USB ხაზები მონაცემთა როლების გაცვლის საშუალებას იძლევა. ფოტო: Draschbacher et al.

მომხმარებლის კომფორტი უსაფრთხოების ხარჯზე

მკვლევრების თქმით, Apple-ისა და Google-ის მიერ მოწოდებული შესწორებები წარმატებით ბლოკავს ChoiceJacking-ის შეტევებს iPhone-ებზე, iPad-ებსა და Pixel-მოწყობილობებზე. თუმცა, სხვა მწარმოებლების ბევრი Android მოწყობილობა მოწყვლადი რჩება, რადგან მათ ჯერ არ განუახლებიათ თავიანთი მოწყობილობები Android 15-ზე. სხვა Android მოწყობილობები — განსაკუთრებით Samsung-ის მოდელები One UI 7-ით — არ ნერგავენ ახალ ავთენტიფიკაციის მოთხოვნას, მაშინაც კი, როდესაც Android 15-ზე მუშაობენ.

„შეტევა, შესაბამისად, კვლავ შეიძლება გამოყენებულ იქნას ბევრ მოწყობილობაზე, მიუხედავად იმისა, რომ ჩვენ მწარმოებლებს დაახლოებით ერთი წლის წინ შევატყობინეთ და მათ პრობლემა აღიარეს,“ — წერს კვლევის მთავარი ავტორი, ფლორიან დრაშბახერი. „ამ ნელი რეაქციის მიზეზი, სავარაუდოდ, ის არის, რომ ChoiceJacking-ი უბრალოდ პროგრამირების შეცდომას არ იყენებს. პრობლემა უფრო ღრმად, მობილური ოპერაციული სისტემების USB-ნდობის მოდელშია. ცვლილებები აქ უარყოფითად მოქმედებს მომხმარებლის გამოცდილებაზე, რის გამოც მწარმოებლები თავს იკავებენ.“

ChoiceJacking-ის მიერ შექმნილი ყველაზე დიდი საფრთხე ემუქრება იმ Android მოწყობილობებს, რომლებზეც USB-გამართვა (USB debugging) არის ჩართული. თუ სმარტფონზე USB-გამართვა ჩართულია, ChoiceJacking-ს შეუძლია, მიიღოს shell-წვდომა Android Debug Bridge-ის მეშვეობით. იქიდან, თავდამსხმელს შეუძლია, დააყენოს აპლიკაციები, მიიღოს წვდომა ფაილურ სისტემაზე და შეასრულოს მავნე ბინარული ფაილები.

ITNEWS-ის მეგობარი ვებ-გვერდია ITJOBS.GE. ITJOBS.GE-ზე ორგანიზაციებს და ფიზიკურ პირებს, აქვთ საშუალება განათავსონ როგორც ვაკანსები, ტრენინგები და ივენთები ასევე კონკრეტული Tech დავალებები, რისთვისაც ეძებენ დეველოპერებს, დიზაინერებს, სეო სპეციალისტებს და ა.შ. ITJOBS.GE - იპოვე დასაქმების საუკეთესო შესაძლებლობები ან გამოაქვეყნე ვაკანსია / დავალება და მიაწვდინე ხმა სასურველ აუდიტორიას.

გაზიარება

როგორია თქვენი რეაქცია?

მოწონება

0

მოწონება

0

არ მომწონს

0

არ მომწონს

0

სიყვარული

0

სიყვარული

0

სასაცილო

0

სასაცილო

0

გაბრაზებული

0

გაბრაზებული

0

მოწყენილი

0

მოწყენილი

0

ვაუ

0

ვაუ

0