რატომ ხდება MFA-ს გვერდის ავლა უფრო მარტივი და რა უნდა ვიღონოთ?

ერთჯერად პაროლებსა და push-შეტყობინებებზე დაფუძნებული მრავალფაქტორიანი ავთენტიფიკაცია (MFA) სულ უფრო მოწყვლადი ხდება „მოწინააღმდეგე შუაში“ (AitM) ტიპის შეტევების მიმართ. გაიგეთ, როგორ მუშაობს ეს შეტევები და რა არის უფრო უსაფრთხო ალტერნატივა, როგორიცაა WebAuthn/Passkey.

რატომ მარცხდება ერთჯერად პაროლებსა და push-შეტყობინებებზე დაფუძნებული მრავალფაქტორიანი ავთენტიფიკაცია.

ჩამოყალიბდა მთელი ნიშური ინდუსტრია, რომელიც ფოკუსირებულია ფიშინგ-შეტევებზე, რომლებიც მრავალფაქტორიანი ავთენტიფიკაციის (MFA) ზოგიერთი ყველაზე გავრცელებული ფორმის გვერდის ავლას ახდენს და არატექნიკურ მომხმარებლებსაც კი საშუალებას აძლევს, სწრაფად შექმნან საიტები, რომლებიც ანგარიშების ხელში ჩაგდებისგან დაცვის მექანიზმებს ამარცხებს.

MFA მუშაობს პაროლის გარდა ავთენტიფიკაციის დამატებითი ფაქტორის მოთხოვნით, როგორიცაა თითის ანაბეჭდი, სახის სკანირება ან ციფრული გასაღების ფლობა. თეორიულად, ეს ხელს უშლის თავდამსხმელებს ანგარიშზე წვდომაში, მაშინაც კი, თუ მათ მსხვერპლის მომხმარებლის სახელი და პაროლი მოიპარეს.

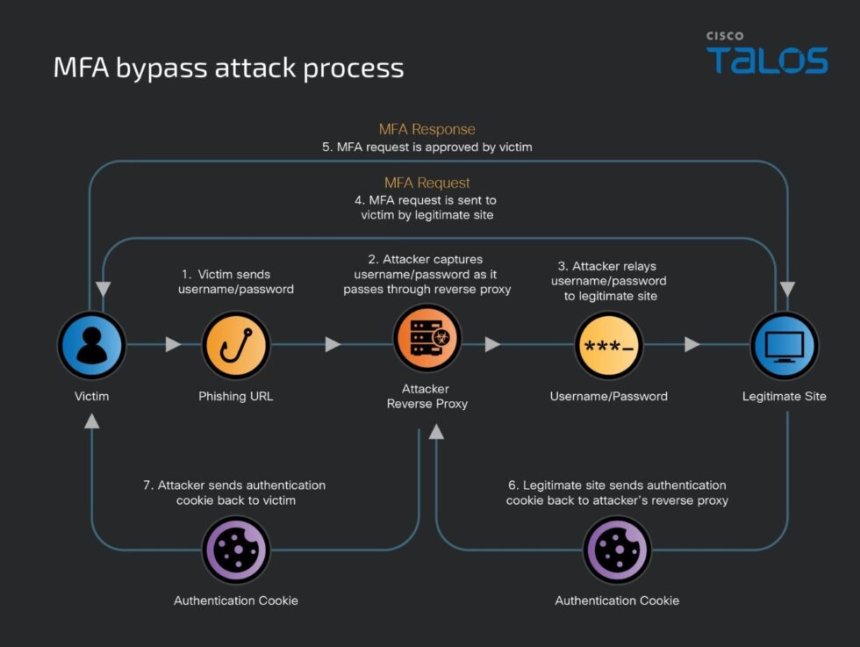

Cisco Talos-მა დეტალურად აღწერა, გაჩნდა მთელი ეკოსისტემა, რომელიც კრიმინალებს MFA-ს ამ ფორმების დამარცხებაში ეხმარება. ისინი იყენებენ შეტევის ტექნიკას, რომელიც ცნობილია, როგორც „მოწინააღმდეგე შუაში“ (Adversary-in-the-Middle). ისეთი ინსტრუმენტები, როგორიცაა Tycoon 2FA, Rockstar 2FA, Evilproxy და სხვა, „ფიშინგი-როგორც-სერვისის“ პაკეტებს გვთავაზობს.

ეს პროდუქტები უზრუნველყოფს ყველა საჭირო კოდს პროქსი-სერვერის დასაყენებლად, რომელიც მსხვერპლსა და იმ საიტს შორის ჯდება, რომელზეც ის შესვლას ცდილობს.

შეტევა იწყება მსხვერპლისთვის შეტყობინების გაგზავნით, რომელიც მას თავის ანგარიშზე შესვლისკენ მოუწოდებს, ხშირად იმ ცრუ მტკიცებულებით, რომ მისი ანგარიში კომპრომეტირებულია და დაუყოვნებლივ დაბლოკვას საჭიროებს. შეტყობინება შეიცავს ბმულს, რომელიც ლეგიტიმური ანგარიშის URL-ს ჰგავს, მაგრამ სინამდვილეში ოდნავ განსხვავებულია.

მავნე ბმული თავდამსხმელის პროქსი-სერვერზე გადადის, რომელიც, ფიშინგ-პაკეტის წყალობით, ნამდვილი საიტის იდენტურად გამოიყურება. მომხმარებელი შეიყვანს თავის მომხმარებლის სახელსა და პაროლს. პროქსი ამ მონაცემებს ნამდვილ საიტზე გადასცემს. ნამდვილი საიტი პროქსი-სერვერს MFA-მოთხოვნას უგზავნის, პროქსი-სერვერი კი მას მსხვერპლს უგზავნის. მსხვერპლი MFA კოდს პროქსი-სერვერს უგზავნის, რომელიც მას ნამდვილ საიტზე გადასცემს. ალტერნატიულად, მომხმარებელი აჭერს push-შეტყობინებას ტელეფონზე. ნებისმიერ შემთხვევაში, თავდამსხმელმა წარმატებით მოახდინა ანგარიშის კომპრომეტირება, მიუხედავად იმისა, რომ MFA ჩართული იყო.

როდესაც თქვენი ფიშინგ-დაცვა თავად ხდება ფიშინგის სამიზნე

MFA-ს ამ ფორმების პრობლემა ისაა, რომ თავად კოდები „დაფიშინგებადია“, რადგან ისინი ციფრების ფორმით მოდის, რომელთა კოპირება და საიტზე შეყვანა თავდამსხმელისთვის ისეთივე მარტივია, როგორც პაროლების.

ასეთი ტიპის „მოწინააღმდეგე შუაში“ შეტევები სულ უფრო ხშირი ხდება. 2022 წელს, მაგალითად, ერთმა ჯგუფმა ის გამოიყენა შეტევების სერიაში, რომელმაc 137 ორგანიზაციიდან 10,000-ზე მეტი ავტორიზაციის მონაცემი მოიპარა.

ერთი კომპანია, რომელიც ამ კამპანიის სამიზნე იყო, მაგრამ არ დაზიანებულა, იყო Cloudflare. შეტევა იმიტომ ჩავარდა, რომ ის იყენებს WebAuthn-ზე დაფუძნებულ MFA-ს — სტანდარტს, რომელიც Passkey-ების მუშაობას უზრუნველყოფს. სერვისები, რომლებიც WebAuthn-ს იყენებენ, ძალიან მდგრადია „მოწინააღმდეგე შუაში“ შეტევების მიმართ, თუ აბსოლუტურად იმუნური არა. ამას ორი მიზეზი აქვს:

-

URL-ზე კრიპტოგრაფიული მიბმა: WebAuthn-ის ავტორიზაციის მონაცემები კრიპტოგრაფიულად მიბმულია იმ URL-ზე, რომელსაც ის ამოწმებს. ზემოთ მოყვანილ მაგალითში, მონაცემები იმუშავებდა მხოლოდ

https://accounts.google.com-ზე. თუ მსხვერპლი მის გამოყენებასhttps://accounts.google.com.evilproxy[.]com-ზე შესასვლელად შეეცდებოდა, ავტორიზაცია ყოველ ჯერზე ჩავარდებოდა. -

მოწყობილობაზე მიბმა: WebAuthn-ზე დაფუძნებული ავთენტიფიკაცია უნდა მოხდეს იმ მოწყობილობაზე ან მის სიახლოვეს, რომელსაც მსხვერპლი ანგარიშზე შესასვლელად იყენებს.

ერთჯერადი პაროლის ან ტრადიციული push-შეტყობინებების სახით MFA, რა თქმა უნდა, ართულებს ფიშინგის პროცესს, მაგრამ „პროქსი შუაში“ შეტევების გამარტივებასა და გახშირებასთან ერთად, MFA-ს ამ ფორმების ეფექტიანობა სულ უფრო მცირდება.

WebAuthn-ზე დაფუძნებული MFA მრავალი ფორმით მოდის; გასაღები, ცნობილი როგორც passkey, რომელიც ტელეფონში, კომპიუტერში, Yubikey-ში ან მსგავს მოწყობილობაში ინახება, ყველაზე გავრცელებული მაგალითია. ათასობით საიტი ახლა WebAuthn-ს უჭერს მხარს და საბოლოო მომხმარებლების უმეტესობისთვის მისი დარეგისტრირება მარტივია.

ITNEWS-ის მეგობარი ვებ-გვერდია ITJOBS.GE. ITJOBS.GE-ზე ორგანიზაციებს და ფიზიკურ პირებს, აქვთ საშუალება განათავსონ როგორც ვაკანსები, ტრენინგები და ივენთები ასევე კონკრეტული Tech დავალებები, რისთვისაც ეძებენ დეველოპერებს, დიზაინერებს, სეო სპეციალისტებს და ა.შ. ITJOBS.GE - იპოვე დასაქმების საუკეთესო შესაძლებლობები ან გამოაქვეყნე ვაკანსია / დავალება და მიაწვდინე ხმა სასურველ აუდიტორიას.

გაზიარება

როგორია თქვენი რეაქცია?

მოწონება

0

მოწონება

0

არ მომწონს

0

არ მომწონს

0

სიყვარული

0

სიყვარული

0

სასაცილო

0

სასაცილო

0

გაბრაზებული

0

გაბრაზებული

0

მოწყენილი

0

მოწყენილი

0

ვაუ

0

ვაუ

0