სიმდიდრის ძიებაში, ჰაკერებმა ბანკის ქსელში 4G-მხარდაჭერის მქონე Raspberry Pi დაამონტაჟეს

უსაფრთხოების ფირმა Group-IB-ს ანგარიშის თანახმად, ჰაკერულმა ჯგუფმა UNC2891-მა ბანკის შიდა ქსელში ფიზიკურად შეაღწია და დაამონტაჟა Raspberry Pi, რათა ბანკომატების სისტემიდან ფული მოეპარა. ისინი მავნე პროგრამის დასამალად ინოვაციურ ტექნიკას იყენებდნენ.

დახვეწილი ჯგუფი ასევე იყენებდა ინოვაციურ საშუალებებს თავისი უნიკალური მავნე პროგრამის შესანიღბად.

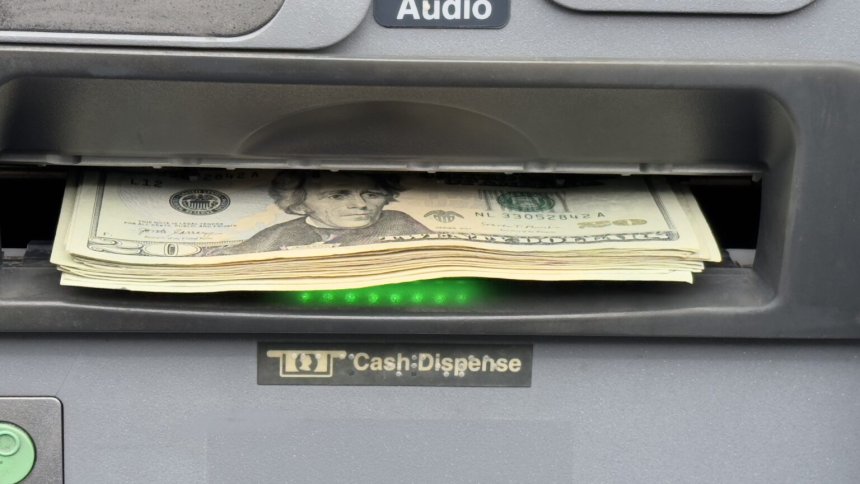

ჰაკერებმა უსახელო ბანკის ქსელში Raspberry Pi დაამონტაჟეს, რომელიც 4G მოდემით იყო აღჭურვილი, რათა ფინანსური ინსტიტუტის ბანკომატების სისტემიდან ფული მოეპარათ. ამის შესახებ მკვლევრებმა გუშინ, ოთხშაბათს, განაცხადეს.

უსაფრთხოების ფირმა Group-IB-ს მკვლევრების თქმით, „ამ უპრეცედენტო ტაქტიკამ თავდამსხმელებს საშუალება მისცა, პერიმეტრის დაცვის მექანიზმები სრულად აერიდებინათ თავიდან“. ჰაკერებმა ფიზიკური შეღწევა დისტანციური წვდომის მავნე პროგრამასთან გააერთიანეს, რომელიც მის დასამალად კიდევ ერთ ინოვაციურ ტექნიკას იყენებდა. ტექნიკა, ცნობილი როგორც Linux bind mount, IT ადმინისტრირებაში გამოიყენება, მაგრამ აქამდე საფრთხის შემცველი აქტორების მიერ გამოყენებული არ დაფიქსირებულა. ამ ხრიკმა მავნე პროგრამას საშუალება მისცა, ემოქმედა რუტკიტის მსგავსად, რომელიც მოწინავე ტექნიკას იყენებს, რათა დაიმალოს იმ ოპერაციული სისტემისგან, რომელზეც მუშაობს.

საბოლოო მიზანი: ბანკომატების ქსელის ბექდორირება

Raspberry Pi დაკავშირებული იყო იმავე ქსელურ სวิตชთან, რომელსაც ბანკის ბანკომატების სისტემა იყენებდა, რაც მას, ფაქტობრივად, ბანკის შიდა ქსელში ათავსებდა. მიზანი იყო ბანკომატების სวิตช-სერვერის კომპრომეტირება და ამ კონტროლის გამოყენებით ბანკის აპარატურული უსაფრთხოების მოდულის მანიპულირება.

შეტევის უკან მდგომი ჯგუფი ინდუსტრიაში ცნობილია, როგორც UNC2891. ფინანსურად მოტივირებული ეს ჯგუფი, სულ მცირე, 2017 წლიდან აქტიურია და ბანკების ინფრასტრუქტურებს უტევს.

Group-IB-ს გუშინდელი ანგარიში აჩვენებს, რომ UNC2891 კვლავ აქტიურია და პოულობს ახალ და მოწინავე გზებს, რათა ბანკების ქსელებში შეუმჩნევლად შეაღწიოს.

„ამ საქმის ერთ-ერთი ყველაზე უჩვეულო ელემენტი იყო თავდამსხმელის მიერ ფიზიკური წვდომის გამოყენება Raspberry Pi მოწყობილობის დასაყენებლად,“ — წერს ნამ ლე ფუონგი, Group-IB-ს უფროსი სპეციალისტი. „ეს მოწყობილობა აღჭურვილი იყო 4G მოდემით, რაც მობილური მონაცემებით დისტანციური წვდომის საშუალებას იძლეოდა.“

როგორ აღმოაჩინეს შეტევა?

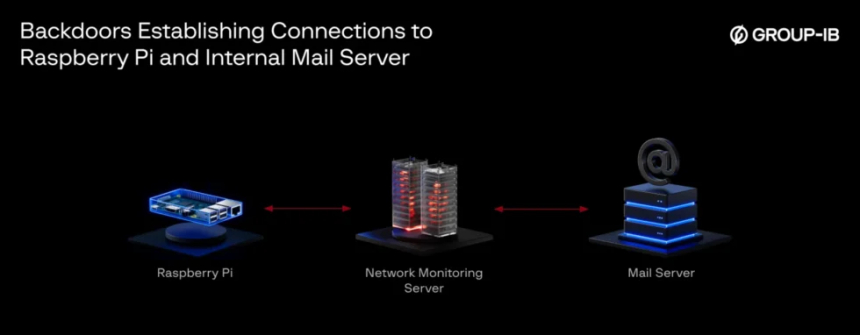

Group-IB-ს მკვლევრებმა ბანკის ქსელის გამოძიებისას მონიტორინგის სერვერზე უჩვეულო ქცევები შენიშნეს, მათ შორის, გამავალი სიგნალი ყოველ 10 წუთში და განმეორებითი დაკავშირების მცდელობები უცნობ მოწყობილობასთან.

სისტემის მეხსიერების ანალიზმა აჩვენა, რომ პროცესი იყო lightdm, რომელიც ღია კოდის LightDM დისპლეის მენეჯერთან ასოცირდება. პროცესი ლეგიტიმურად ჩანდა, მაგრამ მკვლევრებმა ის საეჭვოდ მიიჩნიეს, რადგან LightDM-ის ბინარული ფაილი უჩვეულო ადგილას იყო დაყენებული. შემდგომი გამოძიების შედეგად, მკვლევრებმა აღმოაჩინეს, რომ უნიკალური ბექდორის პროცესები განზრახ იყო შენიღბული, რათა მკვლევრებს კვალი არეოდათ.

როგორც აღინიშნა, პროცესები შენიღბული იყო Linux bind mount-ის გამოყენებით. ამ აღმოჩენის შემდეგ, Group-IB-მ ეს ტექნიკა MITRE ATT&CK-ის ჩარჩოში დაამატა, როგორც „T1564.013 – არტეფაქტების დამალვა: Bind Mounts“.

Group-IB-ს არ უთქვამს, თუ სად მდებარეობდა კომპრომეტირებული აღჭურვილობა ან როგორ მოახერხეს თავდამსხმელებმა Raspberry Pi-ს დამონტაჟება. შეტევა აღმოჩენილი და შეჩერებული იქნა, სანამ UNC2891 თავის საბოლოო მიზანს — ბანკომატების ქსელის CakeTap-ის ბექდორით დაინფიცირებას — მიაღწევდა.

ITNEWS-ის მეგობარი ვებ-გვერდია ITJOBS.GE. ITJOBS.GE-ზე ორგანიზაციებს და ფიზიკურ პირებს, აქვთ საშუალება განათავსონ როგორც ვაკანსები, ტრენინგები და ივენთები ასევე კონკრეტული Tech დავალებები, რისთვისაც ეძებენ დეველოპერებს, დიზაინერებს, სეო სპეციალისტებს და ა.შ. ITJOBS.GE - იპოვე დასაქმების საუკეთესო შესაძლებლობები ან გამოაქვეყნე ვაკანსია / დავალება და მიაწვდინე ხმა სასურველ აუდიტორიას.

გაზიარება

როგორია თქვენი რეაქცია?

მოწონება

0

მოწონება

0

არ მომწონს

0

არ მომწონს

0

სიყვარული

0

სიყვარული

0

სასაცილო

0

სასაცილო

0

გაბრაზებული

0

გაბრაზებული

0

მოწყენილი

0

მოწყენილი

0

ვაუ

0

ვაუ

0